Microsoft agregó una nueva característica de seguridad a Windows 11 que permite a los administradores bloquear NTLM a través de SMB para evitar ataques de Pass-The-Hash, retransmisión NTLM o descifrado de contraseñas.

Esto cambia el comportamiento heredado, donde Windows Simple and Protected Generic Security Service Application Program Interface (GSS-API) Negotiation Mechanism (SPNEGO) permitiría negociar Kerberos, NTLM y otros mecanismos con el servidor de destino para decidir sobre un paquete de seguridad compatible. NTLM en este caso se refiere a todas las versiones del paquete de seguridad de LAN Manager: LM, NTLM y NTLMv2.

Históricamente, al conectarse a un recurso compartido SMB remoto, Windows intenta negociar la autenticación con la computadora remota realizando una respuesta de desafío NTLM. Sin embargo, esta respuesta al desafío NTLM contiene el hash de la contraseña del usuario que inició sesión y que intenta abrir el recurso compartido SMB, y que luego puede ser capturada por el servidor que aloja el recurso compartido.

Luego, estos hashes se pueden crackear para recuperar la contraseña en texto plano o usarse en NTLM Relay y Pass-The-Hash para iniciar una sesión con el nombre de usuario capturado.

Esta nueva característica permite a un administrador bloquear NTLM saliente a través de SMB, evitando que el hash de la contraseña del usuario se envíe a un servidor remoto, previniendo efectivamente este tipo de ataques.

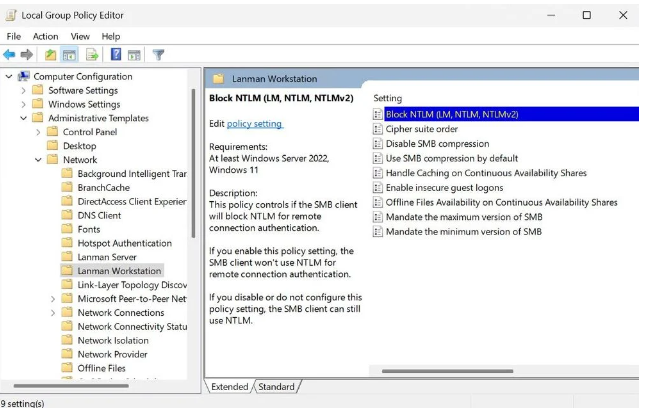

Política de grupo de bloqueo SMB NTLM (Microsoft)

“Con esta nueva opción, un administrador puede impedir intencionalmente que Windows ofrezca NTLM a través de SMB”, explicaron Amanda Langowski y Brandon LeBlanc de Microsoft. “Un atacante que engaña a un usuario o una aplicación para que envíe respuestas de desafío NTLM a un servidor malicioso ya no recibirá ningún dato NTLM y no podrá usar fuerza bruta, descifrar o pasar una contraseña, ya que nunca se enviarán a través de la red”.

Esta capa de seguridad adicional elimina la necesidad de cerrar completamente el uso de NTLM dentro del sistema operativo. A partir de Windows 11 Insider Preview Build 25951, los administradores pueden configurar Windows para bloquear el envío de datos NTLM a través de SMB en conexiones salientes remotas mediante la Política de grupo y PowerShell.

También pueden desactivar por completo el uso de NTLM en conexiones SMB mediante NET USE y PowerShell. “Una versión posterior de Windows Insider permitirá a los administradores controlar el bloqueo NTLM de SMB en servidores específicos con una lista de permitidos”, agregó Ned Pyle, director principal de programas en el grupo de ingeniería de Windows Server, en una publicación separada. “Un cliente podrá especificar servidores SMB que sólo admitan NTLM, ya sea como miembros que no pertenecen al dominio o como productos de terceros, y permitirán la conexión”.

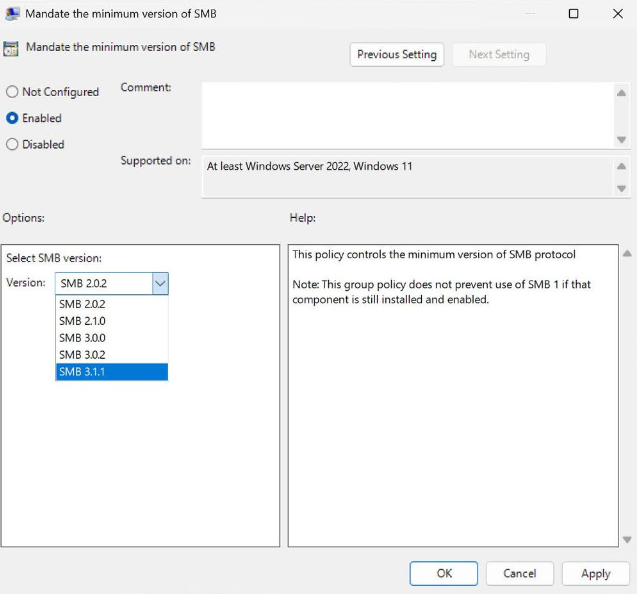

Otra nueva opción disponible a partir de esta compilación es la administración de dialectos SMB, que permite a los administradores bloquear la conexión de dispositivos Windows más antiguos e inseguros desactivando el uso de protocolos SMB más antiguos dentro de su organización.

Requisito de firma de SMB para bloquear ataques

Con el lanzamiento de Windows 11 Insider Preview Build 25381 en Canary Channel, Redmond también comenzó a requerir la firma SMB (también conocida como firmas de seguridad) de forma predeterminada para todas las conexiones para defenderse contra ataques de retransmisión NTLM.

En estos ataques, los actores maliciosos obligan a los dispositivos de red, incluidos los controladores de dominio, a autenticarse en servidores bajo su control para tomar control total sobre el dominio de Windows haciéndose pasar por ellos.

La firma SMB es un mecanismo de seguridad para SMB que desempeña un papel crucial a la hora de frustrar solicitudes de autenticación maliciosas al verificar las identidades del remitente y del destinatario mediante el uso de firmas integradas y hashes adjuntos a cada mensaje.

Ha estado disponible a partir de Windows 98 y 2000, y se ha actualizado en Windows 11 y Windows Server 2022 para mejorar la protección y el rendimiento al acelerarse significativamente las velocidades de cifrado de datos.

Estas actualizaciones son parte de una iniciativa más amplia para mejorar la seguridad de Windows y Windows Server, como se destaca en anuncios anteriores realizados a lo largo de 2022.

En abril de 2022, Microsoft dio un paso significativo cuando anunció la fase final de deshabilitar el protocolo de intercambio de archivos SMB1 de tres décadas en Windows para Windows 11 Home Insiders.

Continuando con esta trayectoria, la compañía dio a conocer medidas de defensa mejoradas contra ataques de fuerza bruta, introduciendo un limitador de tasa de autenticación SMB diseñado para mitigar el impacto de los intentos fallidos de autenticación NTLM entrante.

Fuente: BC

No hay comentarios:

Publicar un comentario