Windows 11 ya no agregará reglas de Firewall de Windows Defender SMB1 al crear nuevos recursos compartidos SMB a partir de la Compilación 25992 de Canary Channel Insider Preview Build 25992 de hoy.

Antes

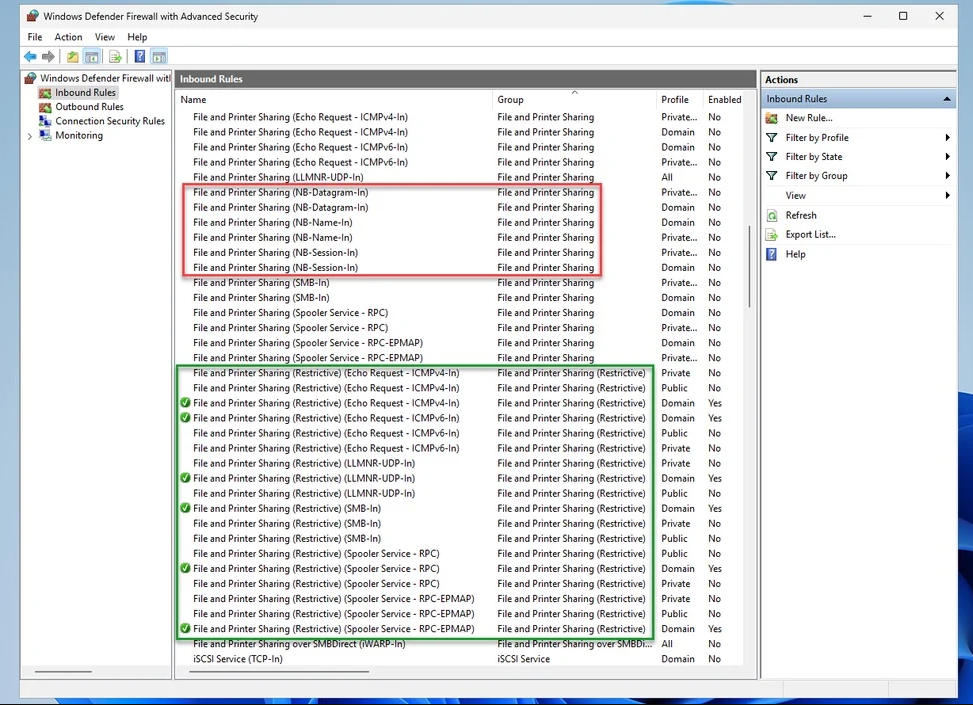

Anteriormente, al crear un recurso compartido se configuraba automáticamente el firewall para habilitar las reglas en el grupo “Compartir archivos e impresoras” para los perfiles de firewall determinados. Esto comenzó en Windows XP SP2 con la introducción del entonces nuevo firewall integrado, y la regla fue diseñada tanto para SMB1 como para facilitar la implementación de una amplia gama de tecnologías que utilizan SMB, incluida la impresión, la política de grupo heredada y otras.

Ahora

Windows ahora configura automáticamente el nuevo grupo “Compartir archivos e impresoras (restrictivo)” cuando crea un recurso compartido SMB, que ya no contiene los puertos NetBIOS entrantes 137-139. Esos puertos no los utiliza SMB2 o posterior y son un artefacto de SMB1. Si reinstala el servidor SMB1 por algún motivo de compatibilidad heredada, deberá asegurarse de que esos puertos del firewall se vuelvan a abrir.

“Este cambio impone un mayor grado de seguridad predeterminada de la red, además de acercar las reglas de firewall de las SMB al comportamiento del rol “Servidor de archivos” de Windows Server”, dijeron Amanda Langowski y Brandon LeBlanc de Microsoft.

“Los administradores aún pueden configurar el grupo “Compartir archivos e impresoras” si es necesario, así como modificar este nuevo grupo de firewall. Planeamos actualizaciones futuras para esta regla para eliminar también los puertos entrantes ICMP, LLMNR y Spooler Service y restringirlos solo a los puertos necesarios para compartir SMB”, agregó el director principal de programas de Microsoft, Ned Pyle, en una publicación de blog.

El cliente SMB ahora también permite conexiones con un servidor SMB a través de TCP, QUIC o RDMA a través de puertos de red personalizados diferentes de los valores predeterminados codificados; anteriormente, SMB solo admitía TCP/445, QUIC/443 y RDMA iWARP/5445.

Estas mejoras son parte de un amplio esfuerzo para fortalecer la seguridad de Windows y Windows Server, como lo destacan otras actualizaciones publicadas en los últimos meses.

Tras la introducción de Windows 11 Insider Preview Build 25982 en Canary Channel, los administradores ahora pueden imponer el cifrado del cliente SMB para todas las conexiones salientes.

Al exigir que todos los servidores de destino admitan SMB 3.x y cifrado, los administradores de Windows pueden garantizar que todas las conexiones sean seguras, mitigando así los riesgos de ataques de escucha e interceptación.

Los administradores también pueden configurar los sistemas Windows 11 para bloquear el envío de datos NTLM a través de SMB automáticamente en conexiones salientes remotas para frustrar ataques de paso de hash, retransmisión NTLM o descifrado de contraseñas, comenzando con Windows 11 Insider Preview Build 25951.

Con Windows 11 Insider Preview Canary Build 25381, Redmond también comenzó a requerir la firma SMB (firmas de seguridad) de forma predeterminada para todas las conexiones para defenderse contra ataques de retransmisión NTLM.

El año pasado, en abril, Microsoft reveló la fase final de deshabilitar el protocolo de intercambio de archivos SMB1, de décadas de antigüedad, para Windows 11 Home Insiders.

La empresa también reforzó las defensas contra ataques de fuerza bruta en septiembre de 2022 mediante la introducción de un limitador de tasa de autenticación SMB diseñado para mitigar el impacto de los intentos fallidos de autenticación NTLM entrante.

Fuente: BC

No hay comentarios:

Publicar un comentario